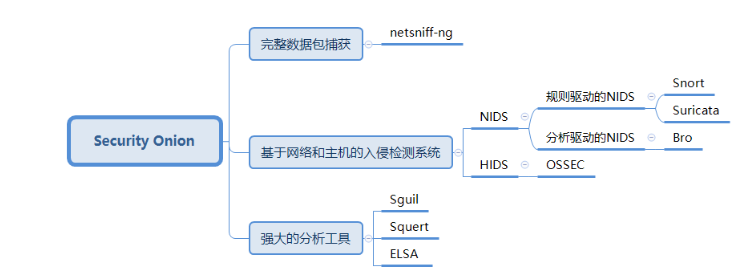

源链接:https://www.iculture.cc/cybersecurity/pig=18998 源链接:https://zhuanlan.zhihu.com/p/34072611 要研究态势感知或安全运营中心,可以采用OSSIM 要研究入侵防御技术,可以采用Snort或Security Onion 要研究防火墙技术,可以采用pfSense或OPNsense 要研究Web应用防火墙(WAF ),可以采用ModSecurity 要研究威胁情报技术,可以采用MISP或OpenCTI 要研究漏洞扫描技术,可以采用O…

内网每年都要被渗透,19年我记得一位同事将无密码的Redis端口映射至公网,导致被渗透种马。20年是Jenkins漏洞,导致被种马挖矿。21年被通过guest wifi种马。22年被种勒索病毒,入侵原因还不知道。 再度加强安全意识与安全管理策略与构建包含DS/IPS的防火墙刻不容缓。 安全加强路径: 所有服务器、服务的密码统一修改更强密码,更换默认端口; 通过Phsense+snort+suricata构建网络监控平台; 通过hfish/tpot构建蜜罐,增加入侵检测报警机制; 一、防火墙架设 经过调研,计划选用p…

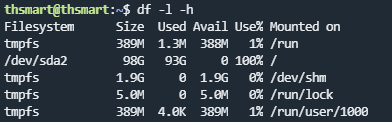

参考链接:https://unix.stackexchange.com/questions/196512/how-to-extend-filesystem-partition-on-ubuntu-vm 使用Vmware Player创建了一个100GB的虚拟机,但/目录空间不足,遂扩充至300GB。 一、查看当前磁盘 二、关闭虚拟机,并用Vmware实现磁盘扩展 过程略。 重启后,磁盘结果: 三、逻辑磁盘扩充 工具安装: 执行:sudo parted后并执行print all,查看分区表 磁盘扩展: 四、分区验证

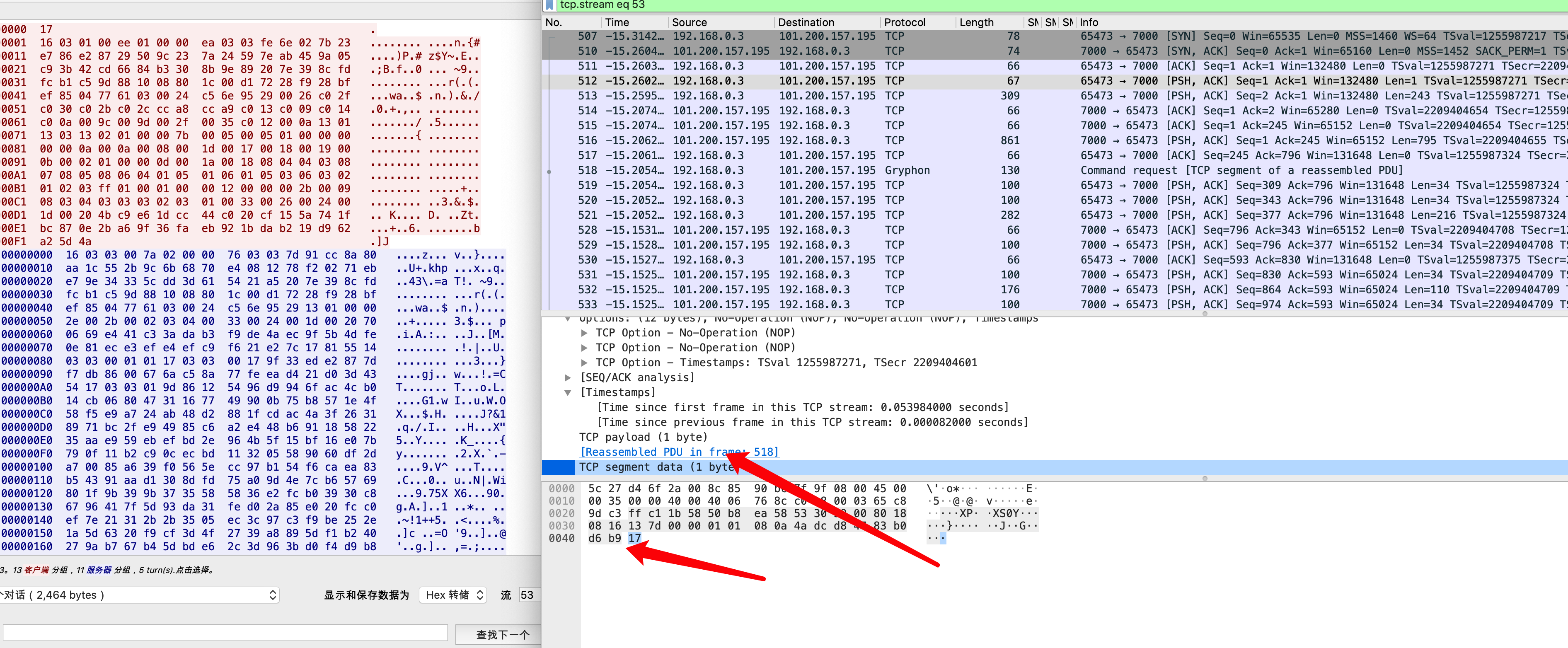

本文由xq17原创发布 转载,请参考转载声明,注明出处: https://www.anquanke.com/post/id/231685 安全客 - 有思想的安全新媒体 0x4 frp的改造 0x4.1 修改特征 正常来说,开了tls加密,流量都会加密,所以是没办法直接检测出来的。 不过官方文档有说到一个有趣的特征,结合上面的分析确实如此: 从 v0.25.0 版本开始 frpc 和 frps 之间支持通过 TLS 协议加密传输。通过在 frpc.ini 的 common 中…

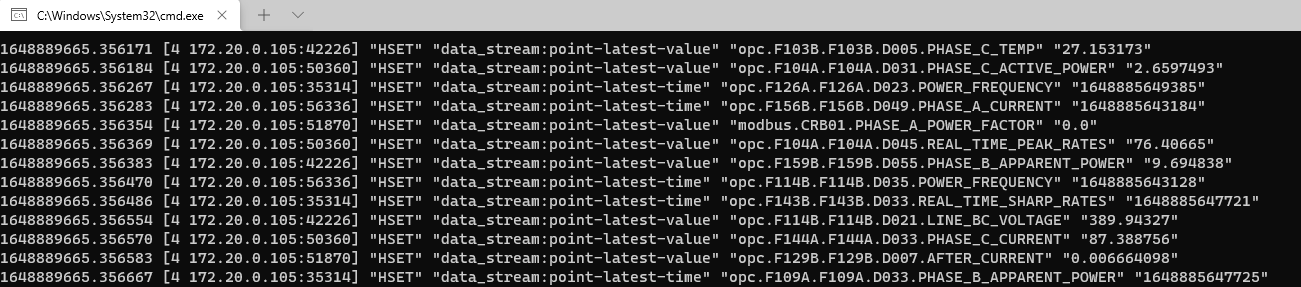

Clickhouse线上环境用了半年多,简直堪称完美。每秒1W~5W点数据写入,当前超百亿级别数据规模,仍然可以支持到几十毫秒级别的数据查询。 今天又想把报警日志存入到Clickhouse数据表中,遂又过来熟悉下。 数据类型 Clickhouse数据类型分为基础类型、复合类型和特殊类型。 基础类型 数值类型 Int:Int8/Int16/Int32/Int64/UInt8/UInt16/UInt32/UInt64/ Float:Float32/Float64 Decimal:Decimal32/Decimal64/…

很多大型车间,比如钢铁、化工等,需要新增网络传输设备,但业主无法给全现有IP段、已用IP,所以需要自己规划、自己尝试配置IP。 但自己配置IP有很大的风险性,比如自己选的IP与网关IP冲突,导致网关掉线,轻则产线停产损失百万,重则发生较大安全事务,牢中度过余生。 近几年发生的安全事故历历在目,每年几乎都会出现“傻缺”配错IP,导致产线全部停产或部分停产的现场事故。 那如何避免自己成为哪个傻缺呢?答案就是让业主配、业主分配IP、业主签订承诺书。 但实际上业主不会这样做,所以还是要通过自己谨慎、细心、大胆的找出空闲IP…